Seiten: [1]

|

|

|

|

Autor

Autor

|

Thema: DomainKeys Identified Mail (DKIM) (Gelesen 1001 mal)

|

|

Sebastian

YaBB God

Online Online

Einträge: 715

|

|

DomainKeys Identified Mail (DKIM)

« am: 24. September 2023, 11:33:11 »

|

|

Hallo Suletuxe,

Nachdem Andreas mein Interesse durch seinen Post auf DomainKeys Identified Mail (DKIM) gelenkt hat, musste ich mir das natürlich auch gleich mal ein wenig genauer anschauen.

DomainKeys Identified Mail (DKIM) ist ein Identifikationsprotokoll zur Sicherstellung der Authentizität von E-Mail-Absendern. Es wurde konzipiert, um bei der Eindämmung unerwünschter E-Mails wie Spam oder Phishing zu helfen. DKIM basiert auf asymmetrischer Kryptographie.

|

|

https://de.wikipedia.org/wiki/DomainKeys_Identified_Mail

Wenn eine E-Mail versendet wurde, fügt DKIM eine sogenannte DKIM-Signatur zum Header der E-Mail hinzu. Wenn die E-Mail empfangen wird, fragt der empfangende Server den öffentlichen Schlüssel ab, der per TXT-Resource Record in der DNS-Zone der Domain veröffentlicht wurde. Mit diesem Schlüssel wird überprüft, ob die Signatur korrekt ist. Ziel dieses Verfahres ist, Spammern und Phishern ihre kriminellen Vorhaben zu erschweren.

|

|

https://www.united-domains.de/help/faq-article/was-ist-ein-dkim-eintrag/

Mit anderen Worten DKIM sorgt dafür, dass der Empfangsserver prüfen kann, ob die E-Mail so angekommen ist wie sie ursprünglich auch vom Versand Server gesendet wurde.

(Todo: Nachforschen wie der Empfangsserver feststellen kann, ob überhaupt DKIM vorhanden war oder einfach nur nicht genutzt wurde.

Edit: Die Antwort scheint DMARC zu sein)

)

Mit einem TXT-Eintrag, bzw. einem TXT Resource Record, kann ein frei definierbarer Text in einer DNS-Zone abgelegt werden.

Das Domain Name System (DNS) wird normalerweise dafür benutzt, Informationen zu speichern, deren Format und Zweck strikt vorgegeben sind. So wird z. B. der zuständige Server (bzw. dessen IP-Adresse) für eine Domain hinterlegt oder die zuständigen Mailserver.

Über TXT Resource Records ist es möglich für eine Domain einen freien Text-Eintrag zu hinterlegen. Über diesen Text-Eintrag können so beliebige Daten übermittelt werden. Google benutzt z. B. TXT Resource Records als eine Möglichkeit sich als Inhaber einer Domain zu authentifizieren.

Oft wird der TXT Resource Record verwendet, um einen SPF-Eintrag oder DKIM-Eintrag vorzunehmen.

|

|

https://www.united-domains.de/help/faq-article/was-ist-ein-txt-eintrag/

Es kann also zu einem DNS Eintrag ein Text (String) zusätzlich hinterlegt werden, der für verschiede Dinge genutzt werden kann. z.B. um die Adresse zu erfahren wo man den öffentlichen Schlüssel herbekommt um die DKIM Signatur zu prüfen.

(Damit ist meine Wissenslücke, die ich gestern noch bei dem Thema WKD zum Thema TXT Resource Records hatte auch zufellig geschlossen worden. Somit kann ich nun besser die Aussage:

Es muss ein leerer TXT RR für die openpgpkey-Subdomäne eingefügt werden.

|

|

bei den WKD Anleitungen besser einordnen.)

Wie man vielleicht gut erkennt, kann man mit ein bisschen Recherche von einem Thema zum nächsten kommen, da diese meist irgendwie zusammen hängen. Das Schöne bei der Ergründung der einzelnen Themen ist, dass man sich immer besser in der digitalen Welt zurechtfindet. Denn selbst als Leihe bzw. einfacher Konsument, möchte ich doch schon gerne wissen, was mein E-Mail-Provider von mir möchte, wenn dieser mir mitteilt, dass z.b. der DMARC check nicht bestanden wurde und Vorsicht angebracht ist. Somit kann ich das besser einordnen, was da abgehen könnte.

|

|

Gespeichert Gespeichert

|

Wo die digitale Kultur blüht, nutzen Angreifer Emotionen, Gewohnheiten und Markenbindung aus. Der Schutz beginnt nicht mit Technik, sondern mit Bewusstsein. Wer sich informiert, vorsichtig klickt und sichere Tools nutzt, kann auch unbeschwert an der Digitalkultur teilnehmen.

|

|

|

Andreas

Administrator

Offline Offline

Einträge: 1507

Linux von Innen

|

|

Re:DomainKeys Identified Mail (DKIM)

« Antwort #1 am: 25. September 2023, 05:42:22 »

|

|

Wenn alle Mailserver dieser Welt DKIM nutzen würden könnte man die Spamflut mindestens um 85% reduzieren. Der empfangende Mailserver kann nämlich mit Hilfe von DKIM überprüfen ob eine eingehende Mail auch von einem für diesen Emailabsender "zugelassenen" Mailserver kommt. Man kann nämlich von den meisten Mailservern Mails mit x-beliebigen, gefakten Absenderadressen versenden. Somit ist Phishing und Betrug Tür und Tor geöffnet. Wenn die Mail vom Server DKIM-signiert wird können Mails, die gar nicht von diesem Mailserver kommen dürfen, schon vor der Zustellung ins Postfach vernichtet werden.

Leider ist es auch hier so wie so oft: die Techniken stehen zur Verfügung, sie sind (zumindest auf Linux-Systemen) kinderleicht einzurichten (wenn man sich damit beschäftigt hat) - aber ihre Verbreitung geht extrem schleppend voran. So kommen wir nicht weiter auf dieser Welt! Die Wissenschaft, die Entwickler von Hardware und Software haben immer mehr Erkenntnisse und Lösungen, und die Masse sagt: "nö - da muss ich mich ja bewegen. Da bleibe ich lieber bei dem was ich habe (treu gemäß dem KO-Spruch never touch a running system und verwende meine Energie darauf Ausreden und Vorwände zu finden warum ich etwas nicht ändere anstatt mich selbst zu ändern, zu lernen, mich weiterzuentwickeln und mich zu bewegen"

Eine zukunftsorientierte Zivilisation sind wir aktuell nicht.

EDIT:

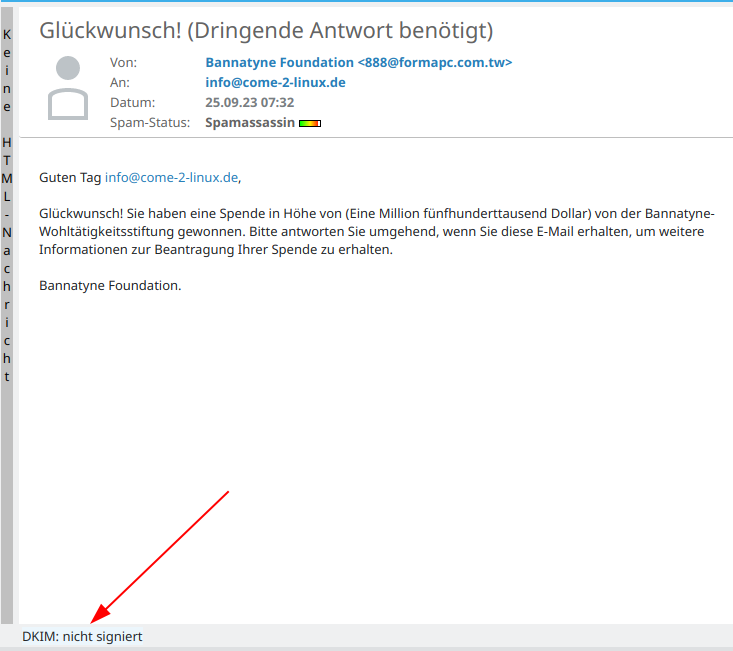

die allermeisten Spams sind natürlich nicht DKIM-signiert - siehe Anhang...

LG

Andreas

|

Wissen ist das einzige Gut, das mehr wird, wenn man es teilt - wenn es Menschen gibt, die es teilen, und es Menschen gibt, die bereit sind, dieses Geschenk auch mit eigenem Einsatz anzunehmen.

Freiheit zu erkämpfen reicht nicht. Man muss sie auch verteidigen.

Ohne IT-Kompetenz ist man heutzutage ein willkommenes Opfer und Spielball anderer, egal, welches System oder Gerät man nutzt. Nur Wissen schützt vor Schaden!

|

|

|

Andreas

Administrator

Offline Offline

Einträge: 1507

Linux von Innen

|

|

Re:DomainKeys Identified Mail (DKIM)

« Antwort #2 am: 25. September 2023, 06:19:58 »

|

|

Würde man die Technik konsequent einsetzen, wäre das das AUS für "direkte Mailweiterleitungen". In dem Fall wird die Mail nämlich unter Beibehaltung des Mailabsenders von einem empfangenden Mailserver erneut versendet - dann passt aber DKIM nicht mehr. Die Technik solcher Mailweiterleitungen öffnet Spammern Tür und Tor. Als die Weiterleitungen ermöglicht wurden dachte noch niemand daran, dass diese Möglichkeit es erlaubt Mails mit gefakten Absendeadressen zu versenden und wie viele Leute das tun werden. Heute wissen wir, dass es so ist (dazugelernt). Aber ziehen wir aus dem Erlernten auch Schlüsse? Sperren wir eine Technik, die nicht mehr zeitgemäß ist, weil sie erwiesenermaßen inzwischen zu viel negativen Impact hat?

Das lässt sich auf sehr, sehr viele Bereiche übertragen - leider.

LG

Andreas

|

|

Gespeichert Gespeichert

|

Wissen ist das einzige Gut, das mehr wird, wenn man es teilt - wenn es Menschen gibt, die es teilen, und es Menschen gibt, die bereit sind, dieses Geschenk auch mit eigenem Einsatz anzunehmen.

Freiheit zu erkämpfen reicht nicht. Man muss sie auch verteidigen.

Ohne IT-Kompetenz ist man heutzutage ein willkommenes Opfer und Spielball anderer, egal, welches System oder Gerät man nutzt. Nur Wissen schützt vor Schaden!

|

|

|

Seiten: [1]

|

|

|

|

|

|

|